Linux / Sécurité – Sécurisez SSH

À l’heure où le nombre de piratage de Systèmes informatique ne cesse d’accroître, il est préférable de se sécuriser au mieux.

C’est pour cela que je tenais à vous proposer 3 actions incontournables à faire pour sécuriser l’accès SSH à vos machines.

1ère action : Changer le port SSH par défaut

Pour cela, il vous faut éditer le fichier /etc/ssh/sshd_config, et décommenter la ligne #Port 22 en lui retirant le # et en remplaçant la valeur 22 par une valeur personnalisée (Je vous conseille d’éviter de prendre un port répandu comme 21, 80, 443, etc…). Pensez à redémarrer le service pour que vos changements soient effectifs via la commande systemctl restart sshd.

2ème action : Interdire la connexion au compte root

Toujours depuis le fichier /etc/ssh/sshd_config, décommentez cette fois-ci la ligne #PermitRootLogin et attribuez lui la valeur no.

3ème action : Interdire la connexion par mot de passe, pour n’autoriser que celle par clé publique

Il vous faut d’abord générer une clé via l’outil PuTTYKey Generator en appuyant sur le bouton Generate.

Ensuite, vous avez 2 boutons : un pour sauvegarder la clé publique et un pour la clé privée. Vous enregistrez les 2 à l’emplacement de votre choix.

Vous devez ensuite récupérer la clé publique pour la copier dans le fichier /home/username/.ssh/authorized_keys de votre machine. Redémarrez ensuite le service SSH (systemctl restart sshd).

Une fois cela fait, je vous conseille avant toute chose de vérifier que la connexion via clé publique est OK.

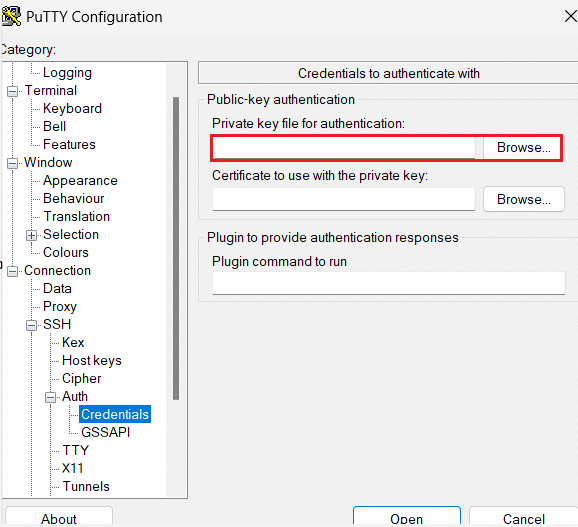

Ouvrez donc Putty, et indiquez lui le chemin de votre clé privée (*.ppk), puis connectez vous à votre machine.

Une fois que cette étape fonctionne, vous pouvez vous rendre à nouveau dans le fichier /etc/ssh/sshd_config afin de configurer le paramètre PasswordAuthentication à no.